nssctf_round nssctf round web

基于 Web 实现 m3u8 视频播放的简单应用示例

# 基于 Web 实现 m3u8 视频播放的简单应用示例 ## 实现思路 将视频(MP4 等)转换为 M3U8 视频的服务,可以按照以下步骤进行操作: 1. 将视频(MP4 等)转换为 M3U8:在服务中,使用适当的工具(如 FFmpeg)将接收到的视频(MP4 等)转换为 M3U8 格式。这将生成 ......

Codeforces Round 875 (Div. 2)B-D

原题链接:https://codeforces.com/contest/1831 原文:https://www.cnblogs.com/edgrass/p/17440602.html (B) Array merging 主体思想是找到ab数组的最长相同字串(c中操作可实现连续) 1 #include ......

Rust Web 全栈开发之 Web Service 中的错误处理

# Rust Web 全栈开发之 Web Service 中的错误处理 ## Web Service 中的统一错误处理 ### Actix Web Service 自定义错误类型 -> 自定义错误转为 HTTP Response - 数据库 - 数据库错误 - 串行化 - serde 错误 - I/ ......

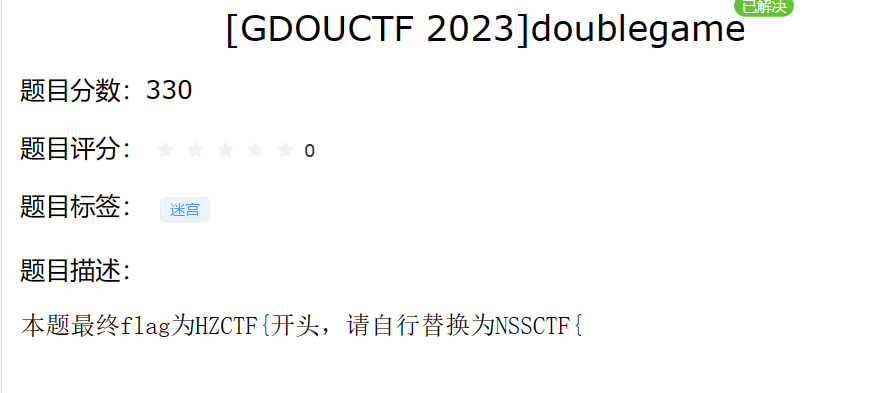

【NSSCTF逆向】【2023题目】《doublegame》《fake_game》《easy_pyc》《For Aiur》

#题目doublegame  ##解法 感觉还是蛮抽象的一题 打开看看

# A. Grasshopper on a Line ```cpp #include using namespace std; #define int long long void solve(){ int x , k; cin >> x >> k; if( x % k == 0 ){ cout > ......

WEB漏洞—SQL注入之加解密,二次,DNS等注入

1、加解密注入 sqli-labs-master(LESS-21)靶机示例 数据包抓包,找到cookie数据包 Cookie: uname=YWRtaW4%3D %3D是URL编码里的=,所以直接改为等号,在base64里解密 这里想要注入直接写and 1=1不现实,对admin' and 1=1加 ......

「闲话随笔」「DROI」Round 2

# 「闲话随笔」「DROI」Round 2 点击查看目录 > [TOC] 题挺好玩的。 ## [P9373 「DROI」Round 2 构造与取模](https://www.luogu.com.cn/problem/P9373) 发现 $k, n - k$ 即为一组正确构造,$k \ge n - k ......

2023CISCN国赛web复现,详细

web (鄙人才疏学浅,如有不对还请各位大佬指教) unzip 一:信息收集 这个是在ctfshow靶场里面复现的 然后点击进入,看到代码 这里我们解读一下代码 <?php error_reporting(0); highlight_file(__FILE__); $finfo = finfo_op ......

python selenium web网站登录缺口图片验证码识别

def login(): driver = webdriver.Chrome("browser_driver/chromedriver.exe") driver.get("http://xxxxxx/#/login") driver.maximize_window() sleep(1) driver ......

Python异步编程之web框架 异步vs同步 文件IO任务压测对比

# 测试基本信息 **主题:**比较异步框架和同步框架在文件IO操作的性能差异 **python版本**:py ......

Codeforces Round 875 (Div. 2) 题解 A ~ D

## [A](https://codeforces.com/contest/1831/problem/A). Twin Permutations ### 题目大意 题目给定一个 $1\sim n$ 的排列 $a$ ,现在想求一个排列 $b$, 使得对于 $i #include #include #d ......

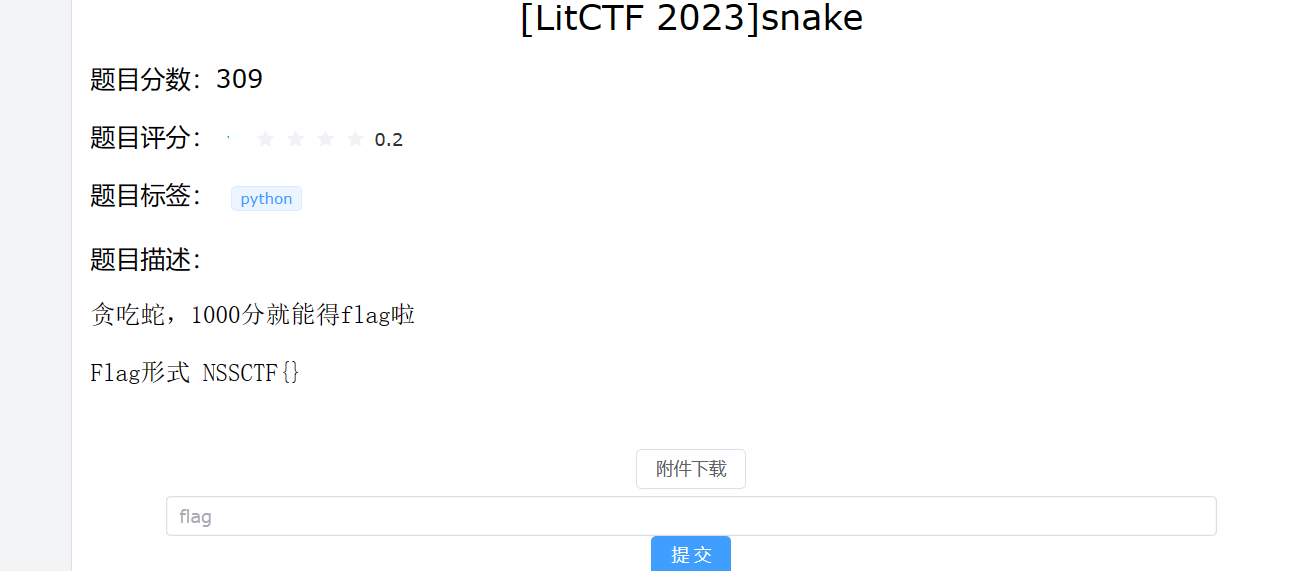

【NSSCTF逆向】【2023题目】《snake》《easy_asm》

#题目snake  ##解法 是一个pyc文件,经过之前的学习。了解到可以通过uncompyle6的反编译还原出一 ......

Rust Web 全栈开发之在 Web 项目中使用数据库

# Rust Web 全栈开发之在 Web 项目中使用数据库 ### 目录 ```bash ws on master [?] via 🦀 1.67.1 via 🅒 base ➜ tree -a -I target . ├── .git ├── .gitignore ├── Cargo.loc ......

Codeforces Round 875 (Div. 2) A-D

## A. Twin Permutations 题意:给出一个由[1,2,...,n]组成的数组a,构造另一个由[1,2,...,n]组成的数组b,使得a[1]+b[1]>n; for(int i=1;i>a[i]; } for(int i=1;i>n; for(int i=1;i>a[i]; fo ......

web安全详解(渗透测试基础)

一、Web基础知识 1.http协议 超文本传输协议是互联网上应用最广泛的一种网络协议。所有www文件都必须遵守的一个标准,是以 ASCII 码传输,建立在 TCP/IP 协议之上的应用层规范,简单点说就是一种固定的通讯规则。 2.网络三种架构及特点 网络应用程序架构包括三种:客户机/服务器结构(C ......

Codeforces Round 875 (Div

# Codeforces Round 875 (Div. 2) C-D题解 ### C [Problem - C - Codeforces](https://codeforces.com/contest/1831/problem/C) 我们发现题述所形成的父亲节点一定比子节点先画出,并且如果子节点顺 ......

Codeforces Round 875 (Div. 2)

# Preface 难得现场打一次,这天下午打了三个半小时的校内赛,然后八点打了两小时ARC,最后再接上两个半小时的CF真是爽歪歪 不过有一说一其实很多时候都在坐牢,这场CF也差不多,一个小时写完ABCD然后开始坐牢,其实E基本想出来了但是没想到用随机赋值的方法来实现 不过由于这场手很稳因此排名极高 ......

在linux上搭建web服务(静态网站)

[toc] # 在linux上搭建web服务(静态网站) ## 一、简介 ### 1.1.什么是web服务器 - 万维网(www、Web)的简称,“World Wide Web”,是一个由许多互相链接的超文本(文档等)组成的系统,通过互联网访问。Web服务器一般指网站服务器 - 在这个系统中,每个有 ......

web基础漏洞-信息泄露

1、介绍 信息泄露漏洞是基于web,可以直接请求到敏感信息。 2、一般页面 从一般页面中,提取注释、html元素或js变量 3、robots 获取可能的敏感路径 4、各种cms和中间件的管理页面、后台页面、标志页面 phpinfo tomcat apache 5、目录遍历漏洞 6、配置错误 导致可以 ......

Codeforces Round 874 (Div. 3)

# A. Musical Puzzle ```cpp #include using namespace std; void solve(){ int n; string s; cin >> n >> s; set cnt; for( int i = 0 ; i + 1 > t; while( t - ......

web基础漏洞-目录遍历漏洞

1、介绍 目录遍历漏洞,是指可以遍历查看非公开访问的,位于网站目录下或系统中的全部或部分文件。属于信息泄漏的类型之一 目录遍历有两种形式: 基于业务代码查询,而未限制参数,导致可以查询非公开文件 由于服务器容器等中间件,未严格过滤敏感字符,导致超出边界查询 2、查询目标 当前网站的配置文件和代码文件 ......

web基础漏洞-响应注入漏洞

1、介绍 响应注入漏洞,是指的攻击者可以控制参数,包含在响应中,影响正常执行。 典型的是: 重定向漏洞,输出到location字段 地址类漏洞,输出到响应头部或响应体部的地址类参数 会话固定漏洞,输出到set-cookie 响应拆分漏洞 xss漏洞,直接或间接参与脚本构造 json劫持 除此之外,还 ......

web基础漏洞-响应拆分漏洞

1、介绍 典型的响应拆分漏洞,是指的http响应字段拆分漏洞。 即服务端动态将参数写入返回给用户的响应的头部字段中,该参数可以被攻击者控制,使包含\r\n这两个用于分隔不同响应头部行的字段或者\r\n\rn用于分隔响应头部与响应体部字段,同时写入响应过程未被阻止,那么用户接收到响应时,浏览器就会错误 ......

web基础漏洞-地址类漏洞

1、介绍 地址类漏洞指的是,可以由攻击者控制的地址类参数 导致页面重定向到攻击者控制网站,进行钓鱼 或者将敏感数据发送给攻击者 加载攻击者指定的资源,比如脚本、iframe,替换下载资源,替换图片进行钓鱼,尤其是联系方式或支付信息 重定向漏洞属于地址类漏洞的一种场景。 2、输入 (1)直接输入,反射 ......

web基础漏洞-重定向漏洞

1、介绍 如果请求的url中存在某绝对路径的url参数,作为响应的location字段的值。 那么攻击者,可以控制该参数,使其为攻击者控制的站点中的页面。由此,使得受害者用户跳转访问,攻击者可以进行钓鱼活动。 如果跳转前url包含敏感信息,那么其将会在referer字段中被传递给攻击者。 2、测试 ......

web基础漏洞-越权

1、介绍 越权,分为水平越权和垂直越权。 水平越权: 登录后,操作其它用户的资源或访问其它用户非公开的数据 垂直越权: 未登录时,操作或访问某用户需要登录的资源;登录后,操作或访问需要更高权限的资源,比如管理员 2、测试 (1)越权并不区分token,还是cookie。 (2)水平越权测试 当前登录 ......

web基础漏洞-验证码爆破

1、介绍 这里的验证码是指在注册、登录、找回密码、重要操作验证身份时,服务端向用户的手机或者邮箱发送验证码,用户输入匹配成功以验证身份。 验证码爆破漏洞,是服务端未进行次数和时间限制,或者允许的范围过大。导致攻击者可以反复尝试不同的验证码,以获取到正确的验证码。 2、测试 如果是真实攻击环境,一般会 ......

web基础漏洞-ssrf

1、介绍 ssrf,server-server request forgery服务端对服务端的请求伪造,有时也理解为server side request forgery服务端侧的请求伪造。 指服务端借助用户请求中的参数,向服务器内部或者其他服务器发起请求,而这个过程对发起方是信任的,导致出现危害。 ......

web基础漏洞-json劫持

1、定义 json劫持,有时也被称为jsonp劫持,或者划分为csrf的一种类型,说的是同一个对象。 一般csrf,是借用用户登录后的cookie凭证身份,结果是攻击者伪造提交操作类型的请求,即增删改,而几乎无法获取数据。 受害者用户登录目标网站,cookie作为登录凭证,不包含token 网站下存 ......

Codeforces Round 875 (Div. 2) A-D

# Codeforces Round 875 (Div. 2) ## A. Twin Permutations ```c++ int a[N]; void solve(){ int n=read(); for(int i=1;i0?"YES":"NO"); //puts(ans>0?"Yes":"N ......