一、信息安全基础

信息安全5要素

- 机密性:指网络信息不泄露给非授权的用户、实体或程序,能够防止非授权者获取信息。

- 完整性:指网络信息或系统未经授权不能进行更改的特性。

- 可用性:指合法许可的用户能够及时获取网络信息或服务的特性。

- 可控性:指可以控制授权范围内的信息流向及行为方式。

- 可审查性:指对出现的信息安全问题提供调查的依据和手段。

PS:信息安全范围包括设备安全、数据安全、内容安全和行为安全。

网络安全隐患

- 1、物理安全性

- 2、软件安全漏洞

- 3、不兼容使用安全漏洞

- 4、选择合适的安全哲理

网络安全威胁

- 1、非授权访问

- 2、信息泄露或丢失

- 3、破坏数据完整性

- 4、拒绝服务攻击

- 5、利用网络传播病毒

安全措施目标

- 1、访问控制

- 2、认证

- 3、完整性

- 4、审计

- 5、保密

二、信息加解密技术【重点!!!!!】

对称加密

定义:加密与解密使用同一密钥。

特点:加密强度不高,但效率高,密钥分发困难。

PS:大量明文的场景为了保证加密效率一般使用对称加密。

常见算法:

- DES:替换 + 移位、56位密钥、64位数据块、速度快、密钥易产生

- 3DES(三重DES):两个56位的密钥 K1、K2

- 加密:K1加密 -> K2解密 -> K1加密

- 解密:K1解密 -> K2加密 -> K1解密

- IDEA:128位密钥、64位数据块、比DES的加密性好、对计算机功能要求相对低。

- RC-5算法:RSA数据安全公司的很多产品都使用了RC-5。

- AES算法:高级加密标准,是美国政府采用的一种区块加密标准。

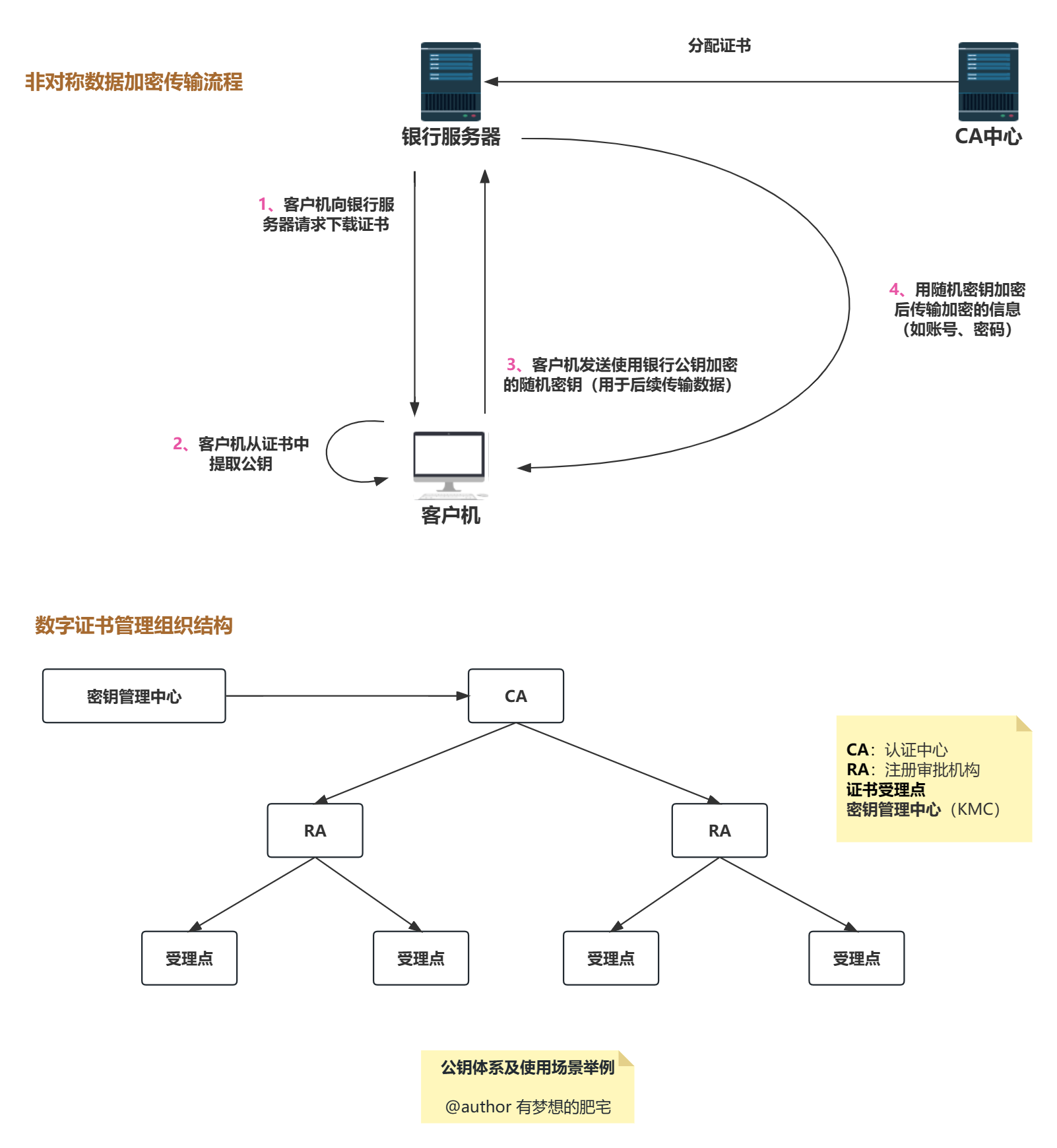

非对称加密

定义:加密与解密使用不同密钥,且密钥必须成对使用(公钥加密,相应的私钥解密)。

特点:加密速度慢,但强度高。秘钥分发容易。

常见算法:

- RSA:2048位(或1024位) 密钥、计算量极大、难破解

- ECC-椭圆曲线算法

- Elgama

三、密钥管理技术

数字证书

数字证书内容:

- 1、版本信息

- 2、序列号(唯一)

- 3、签名算法

- 4、发行机构名称

- 5、有效期

- 6、证书所有人名称

- 7、证书所有人的公开密钥

- 8、证书发行者对证书的签名

公钥体系

四、访问控制与数字签名

访问控制技术

访问控制的基本模型

目标:

- 防止非法用户进入系统

- 阻止合法用户对系统资源的非法使用,即禁止合法用户的越权访问

三要素:

- 主体 S:可以对其他实体施加动作的主动实体

- 客体 O:是接受其他实体访问的被动实体

- 控制策略 KS:是主体对客体的操作行为集和约束条件集

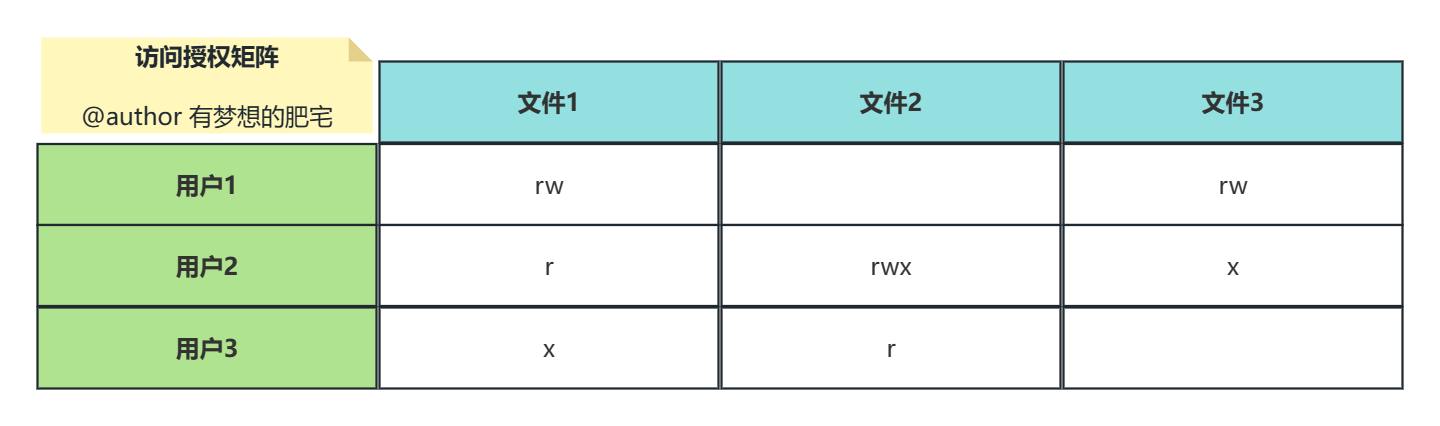

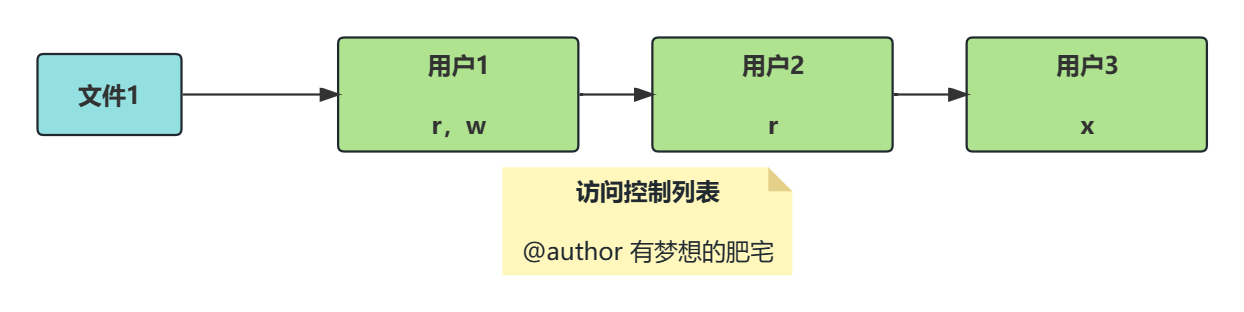

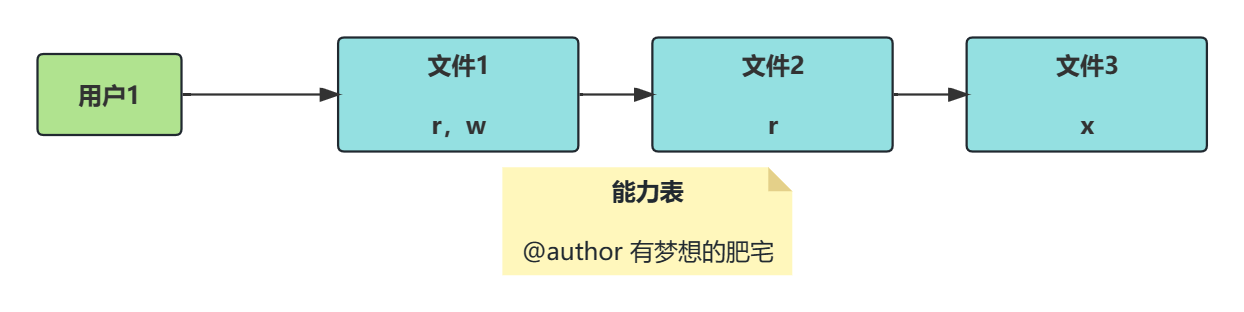

访问控制的实现技术

访问控制矩阵(ACM):矩阵中的每一格表示所在行的主体对所在列的客体的访同授权。

访问控制列表:访问控制矩阵按列分解。

能力表:访问控制矩阵按行分解。

授权关系表:对应访问矩阵中每一个非空元素的实现技术。

数字签名技术

信息摘要

定义:单向散列函数【不可逆】、固定长度的散列值。

用途:确保信息【完整性】,防篡改。

常用算法:MD5、SHA128、SHA256

使用过程:发送者使用自己的私钥对摘要签名,接收者利用发送者的公钥对接收到的摘要进行验证。

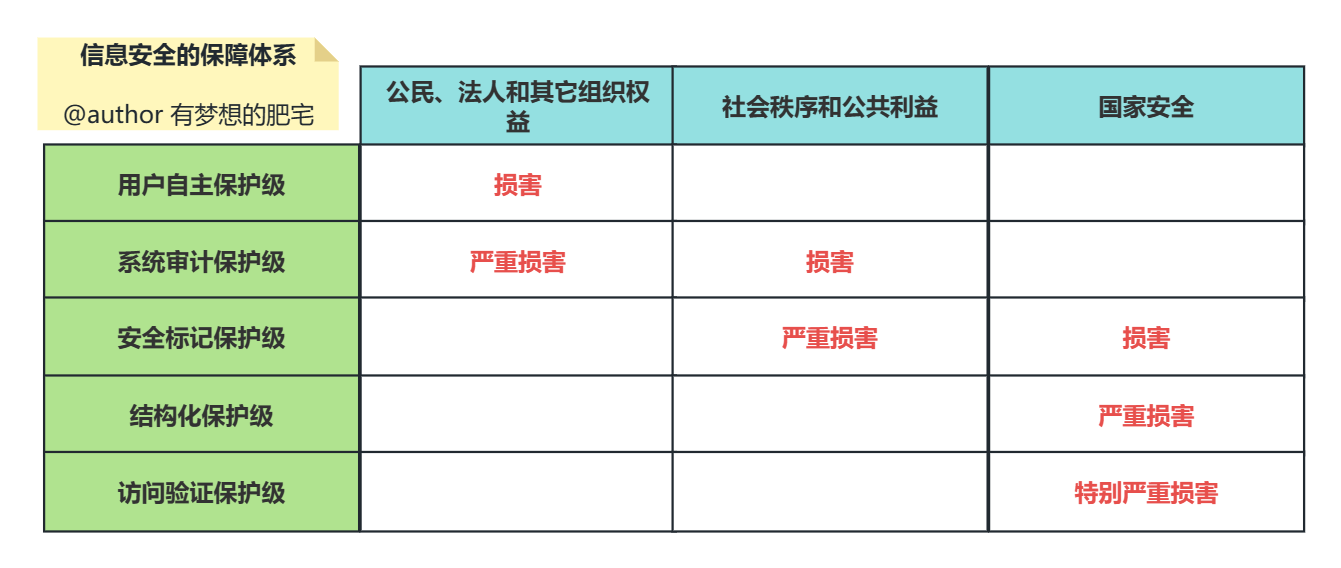

五、信息安全的保障体系

- 1、用户自主保护级:普通内联网用户系统被破坏后,对公民、法人和其他组织权益有损害,但不损害国家安全社会秩序和公共利益。

- 2、系统审计保护级:通过内联网或国际网进行商务活动,需要保密的非重要单位系统被破坏后,对公民、法人和其他组织权益有严重损害,或损害社会秩序和公共利益,但不损害国家安全。

- 3、安全标记保护级:地方各级国家机关、邮电通信、重点工程建设等单位系统被破坏后,对社会秩序和公共利益造成严重损害,或对国家安全造成损害。

- 4、结构化保护级:中央级国家机关、广播电视部门、国家重点科研机构和国防建设等部门系统被破坏后,对社会秩序和公共利益造成特别严重损害,或对国家安全造成严重损害。

- 5、访问验证保护级:国防关键部门和依法需要对计算机信息系统实施特殊隔离的单位,对国家安全造成特别严重的影响。

六、信息系统被攻击的表现形式

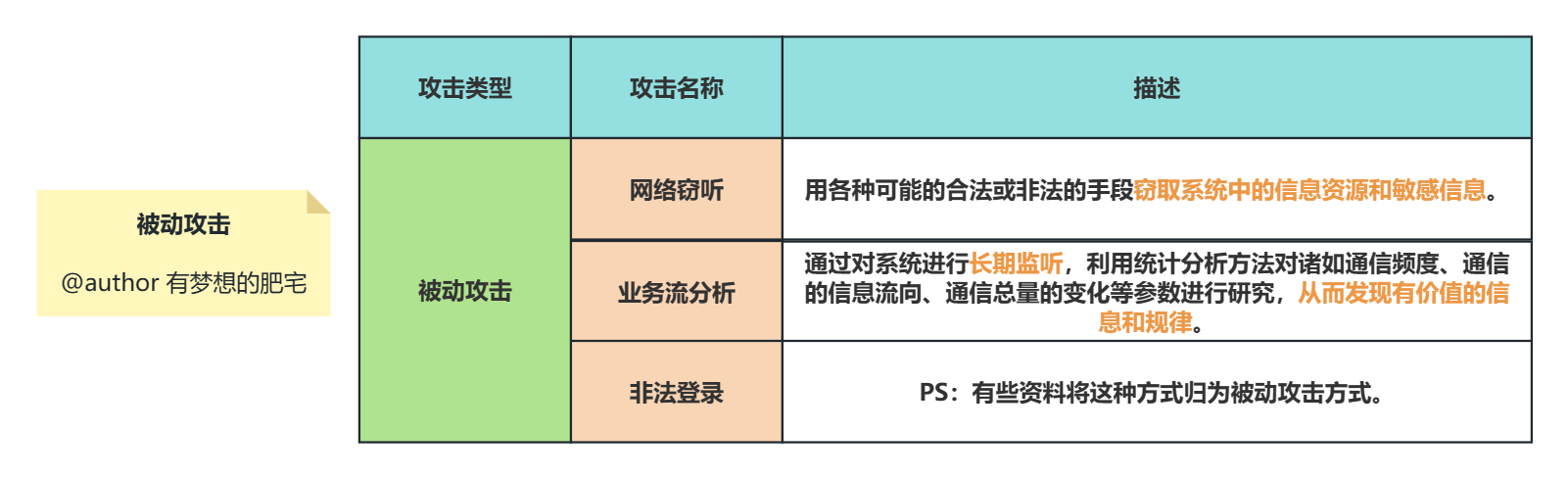

被动攻击【收集信息为主,破坏保密性】

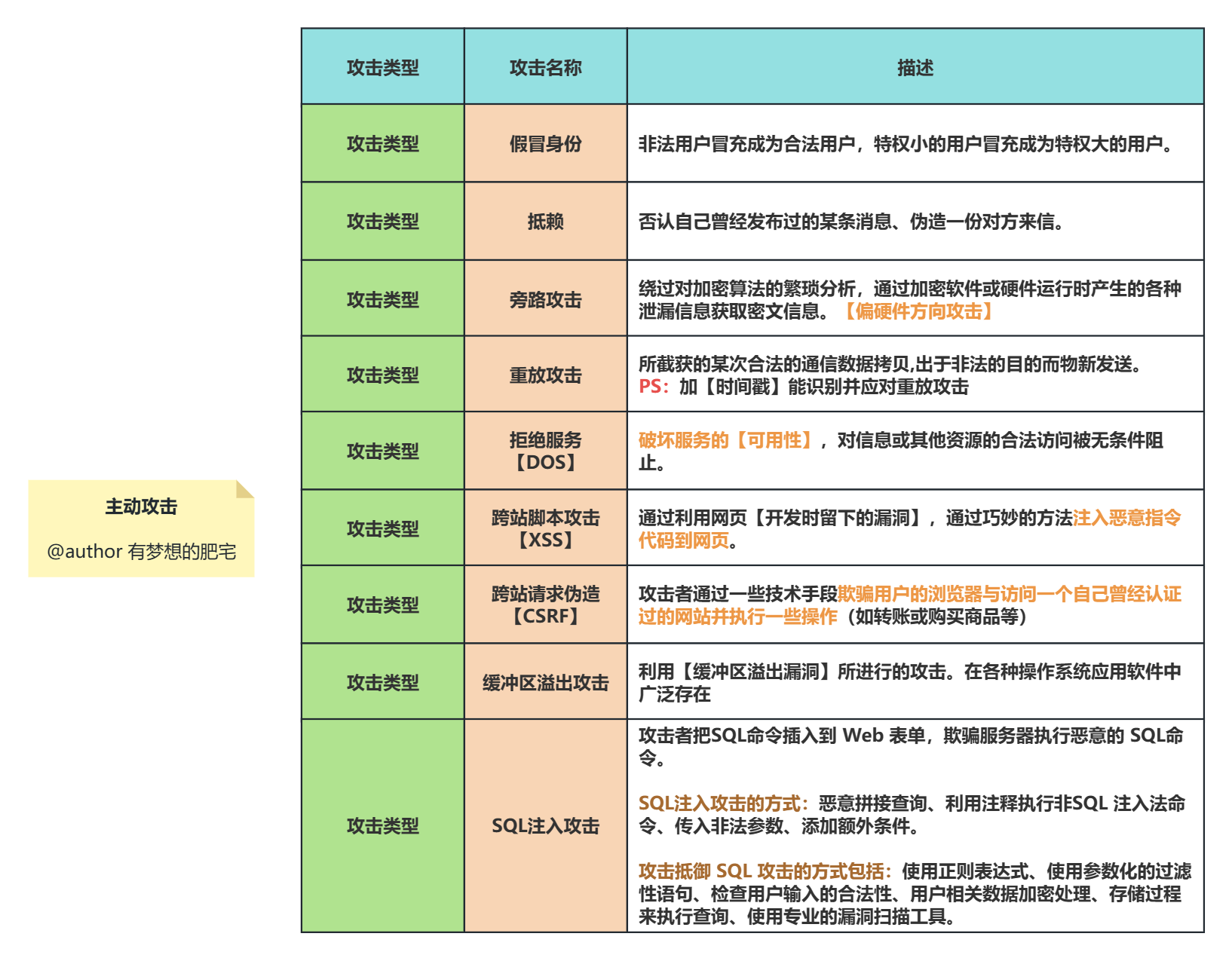

主动攻击

类型:

- 中断(破坏可用性)

- 篡改(破坏完整性)

- 伪造(破坏真实性)

七、信息安全整体架构设计

WPDRRC模型:适合中国国情的信息系统安全保障体系建设模型。、

6个环节:预警、保护、检测、响应、恢复、反击

3大要素:人员、策略、技术

八、区块链技术

PS:区块链不是比特币!!!【比特币底层采用了区块链技术。但比特币交易在我国定性为非法运用】

特点:

- 1、去中心化:由于使用分布式核算和存储,不存在中心化的硬件或管理机构,任意节点的权利和义务都是均等的,系统中的数据块由整个系统中具有维护功能的节点来共同维护。

- 2、开放性:系统是开放的。如:区块链上的【交易信息是公开的】,不过【账户身份信息是高度加密的】。

- 3、自治性:区块链采用基于协商一致的规和协议【比如一套公开透明的算法】使得整个系统中的所有节点能够在信任的环境中自由安全的交换数据,使得对“人”的信任改成了对机器的信任,任何人为的干预不起作用。

- 4、安全性:信息不可篡改,且数据在多个节点存了多份。

- 5、匿名性:由于节点之间的交换遵循固定的算法,其数据交互是无需信任的【区块链中的程序规则会自行判断活动是否有效】,因此交易对手无须通过公开身份的方式让对方对自己产生信任,对信用的累积非常有帮助。

共识法 (博弈论) /全民记账

表现类型:

- POW(工作量证明)【比特币就用这种】

- PoS (权益证明)

- DPoS (股份授权证明机制)

PS:挖矿的原理就是争夺记账权,有一个节点计算出结果,则广播消息告知其它节点,其它节点更新数据。