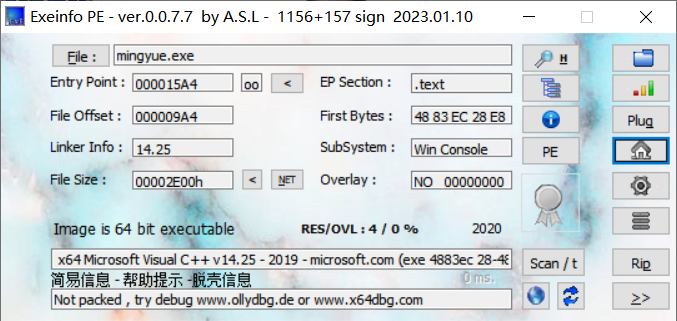

1.查看文件信息,64位ELF文件

2.使用64位ida打开,查看伪代码

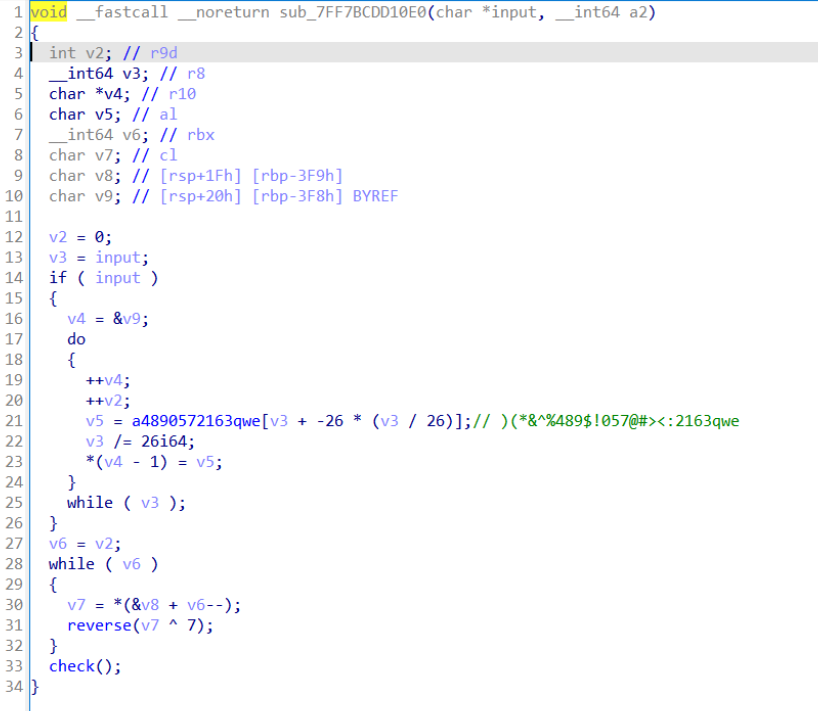

关键的加密和check函数都在11行的encode函数中

通过调试可以发现,我们输入的一串数字,经过模26的运算之后得到的数字为已知列表的索引值,然后整除26,循环操作,直到整除的结果为0,继续向下执行。

然后下面的reverse是将得到的索引值对应的字符每个分别异或7,最后进入check函数

与已知的字符串/..v4p$$!>Y59-进行比较,相等则输出flag认证成功的文本框

3.根据上述逻辑,写出逆向脚本即可得到flag

table = ')(*&^%489$!057@#><:2163qwe'

check = '/..v4p$$!>Y59-'

for i in range(len(check)):

d = ''

d += chr(ord(check[i])^7)

d = '())q3w##&9^2>*' #d为异或7之后的结果

for i in range(len(d)):

c = 0

c = table.index(d[i]) #c为d在table表中对应的各个索引值

c = [1,0,0,23,22,24,15,15,3,8,4,19,16,2]

flag = 0

for i in range(len(c)):

flag *= 26

flag += c[i]

print(flag)